ابزار و روش های هکر ها: چگونه حملات سایبری انجام می شود؟

- 2,344

در دنیای امروز، حملات سایبری به یکی از بزرگ ترین تهدیدات امنیتی تبدیل شده اند. هکر ها با استفاده از ابزار های پیشرفته و روش های متنوع، به سیستم های کامپیوتری نفوذ کرده و اطلاعات حساس را سرقت می کنند. در این مقاله، به بررسی ابزار هک و روش های نفوذ هکر ها می پردازیم.

در دنیای امروز، حملات سایبری به یکی از بزرگ ترین تهدیدات امنیتی تبدیل شده اند. هکر ها با استفاده از ابزار های پیشرفته و روش های متنوع، به سیستم های کامپیوتری نفوذ کرده و اطلاعات حساس را سرقت می کنند. در این مقاله، به بررسی ابزار هک و روش های نفوذ هکر ها می پردازیم.

ابزار هک: چگونه هکرها به سیستم ها نفوذ می کنند؟

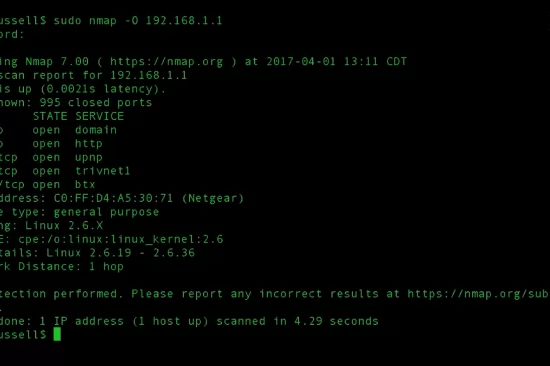

یکی از مهم ترین ابزارهای هکرها، کالی لینوکس (Kali Linux) است. این سیستم عامل، مجموعه ای از ابزارهای امنیتی و هک را در اختیار کاربران قرار می دهد. ابزارهایی مانند Metasploit، Wireshark و Nmap برای تست نفوذ و شناسایی نقاط ضعف سیستم ها استفاده می شوند.

برای یادگیری هک و نفوذ می توانید به دوره های آموزش هک و امنیت وب سایت توسینسو مراجعه کنید

ابزارهای هک: ابزارهای پیشرفته برای نفوذ به سیستم ها

1. Aircrack-ng

Aircrack-ng یک مجموعه ابزار قدرتمند برای شکستن رمز عبور شبکه های وایرلس است. این مجموعه ابزار شامل برنامه هایی برای مانیتورینگ، حمله، تست و کرک کردن شبکه های Wi-Fi می باشد.

- ویژگی ها: می تواند بسته های داده را جمع آوری کرده و آنها را برای شکستن کلید WEP و WPA پردازش کند.

- استفاده: بیشتر توسط هکرها برای تست امنیت شبکه های بی سیم استفاده می شود.

2. John the Ripper

John the Ripper یکی از مشهورترین ابزارهای کرک کردن رمز عبور است. این ابزار می تواند انواع مختلفی از هش های رمز عبور را شناسایی و کرک کند.

- ویژگی ها: پشتیبانی از انواع مختلف هش ها مانند MD5، SHA-1، و DES.

- استفاده: توسط متخصصان امنیت برای تست قدرت رمز عبور استفاده می شود.

3.Hydra

Hydra یک ابزار کرک رمز عبور قدرتمند است که برای حملات بروت فورس بر روی انواع مختلف سرویس ها استفاده می شود.

- ویژگی ها: پشتیبانی از پروتکل های مختلف مانند HTTP، FTP، SMTP، و Telnet.

- استفاده: می تواند برای پیدا کردن رمز عبور ضعیف در سرویس های آنلاین استفاده شود.

4. Burp Suite

Burp Suite یک ابزار جامع برای تست نفوذ وب است که به تحلیل و ارزیابی امنیت برنامه های وب کمک می کند.

- ویژگی ها: شامل ابزارهایی برای اسکن آسیب پذیری ها، مانیتورینگ ترافیک، و انجام حملات.

- استفاده: توسط تسترهای نفوذ و هکرها برای شناسایی و بهره برداری از آسیب پذیری های وب استفاده می شود.

5. Nikto

Nikto یک اسکنر وب سرور متن باز است که برای شناسایی مشکلات امنیتی در وب سرورها استفاده می شود.

- ویژگی ها: قابلیت شناسایی مشکلات مختلف مانند تنظیمات نادرست سرور، فایل های خطرناک، و آسیب پذیری های نرم افزاری.

- استفاده: برای شناسایی مشکلات امنیتی در وب سرورها و برنامه های وب استفاده می شود.

6. SQLMap

SQLMap یک ابزار خودکار برای شناسایی و بهره برداری از آسیب پذیری های SQL Injection است.

- ویژگی ها: قابلیت شناسایی و بهره برداری از انواع مختلف آسیب پذیری های SQL Injection.

- استفاده: توسط هکرها برای نفوذ به دیتابیس ها و استخراج اطلاعات حساس استفاده می شود.

7. Ettercap

Ettercap یک ابزار برای حملات Man-in-the-Middle (MiTM) است که به هکرها اجازه می دهد تا ترافیک شبکه را رهگیری و تغییر دهند.

- ویژگی ها: قابلیت رهگیری، تحلیل و تزریق بسته ها در ترافیک شبکه.

- استفاده: برای شنود ترافیک شبکه و انجام حملات MiTM استفاده می شود.

8. Cain & Abel

Cain & Abel یک ابزار برای بازیابی رمز عبور است که می تواند انواع مختلفی از رمز عبورهای ذخیره شده را کرک کند.

- ویژگی ها: قابلیت رهگیری ترافیک شبکه، کرک رمز عبورهای ذخیره شده، و کشف رمز عبورهای هش شده.

- استفاده: برای تست امنیت رمز عبور و بازیابی رمز عبورهای فراموش شده استفاده می شود.

9. Nessus

Nessus یک اسکنر آسیب پذیری قدرتمند است که برای شناسایی و ارزیابی آسیب پذیری های امنیتی در سیستم ها استفاده می شود.

- ویژگی ها: اسکن گسترده برای شناسایی آسیب پذیری های مختلف، ارائه گزارش های جامع.

- استفاده: توسط متخصصان امنیت و مدیران شبکه برای ارزیابی امنیت سیستم ها استفاده می شود.

برای دستیابی به بهترین دوره های آموزش لینوکس و شبکه می توانید به این لینک بروید

10. Maltego

Maltego یک ابزار برای تحلیل و جمع آوری اطلاعات است که به هکرها و متخصصان امنیت کمک می کند تا ارتباطات و اطلاعات پنهان را شناسایی کنند.

- ویژگی ها: قابلیت جمع آوری و تحلیل اطلاعات از منابع مختلف آنلاین.

- استفاده: برای شناسایی ارتباطات پنهان و انجام تحلیل های جامع اطلاعاتی استفاده می شود.

روش های نفوذ: چگونه هکرها به سیستم ها دسترسی پیدا می کنند؟

هکرها از روش های متنوعی برای نفوذ به سیستم ها استفاده می کنند. یکی از رایج ترین روش ها، فیشینگ (Phishing) است. در این روش، هکرها با ارسال ایمیل های جعلی و معتبر به کاربران، آنها را به وارد کردن اطلاعات حساس خود تشویق می کنند.

1. حملات مهندسی اجتماعی (Social Engineering Attacks)

حملات مهندسی اجتماعی شامل فریب دادن افراد برای دسترسی به اطلاعات حساس یا انجام اقدامات غیرمجاز است. این روش ها بر اساس تعاملات انسانی و ضعف های روانشناختی کار می کنند.

- روش ها: فیشینگ، ویشرینگ (vishing - حملات صوتی)، اسکیمرینگ (skimming)، و بی یت (baiting).

2. حملات فیشینگ (Phishing Attacks)

فیشینگ شامل ارسال ایمیل ها یا پیام های جعلی به کاربران است که به نظر می رسند از منابع معتبر ارسال شده اند. هدف از این حملات، سرقت اطلاعات حساس مانند نام کاربری، رمز عبور و اطلاعات کارت اعتباری است.

- انواع: فیشینگ ایمیلی، فیشینگ وب سایت (با ایجاد صفحات جعلی)، و فیشینگ تلفنی.

3. حملات اسکیمرینگ (Skimming Attacks)

اسکیمرینگ شامل استفاده از دستگاه های فیزیکی برای کپی کردن اطلاعات کارت اعتباری در دستگاه های خودپرداز (ATM) یا پایانه های پرداخت است.

- روش ها: نصب دستگاه های اسکیمر بر روی دستگاه های خودپرداز و پایانه های فروش.

4. حملات مرد میانی (Man-in-the-Middle Attacks)

در حملات مرد میانی، هکرها به طور مخفیانه بین دو طرفی که در حال تبادل اطلاعات هستند قرار می گیرند و اطلاعات رد و بدل شده را رهگیری، تغییر یا سرقت می کنند.

- انواع: شنود شبکه (Packet Sniffing)، حملات مرورگر به مرورگر (Browser to Browser Attacks)، و حملات HTTPS Spoofing.

برای ورود به بهترین دوره های آموزش شبکه های کامپیوتری می توانید به این لینک بروید

5. حملات بروت فورس (Brute Force Attacks)

در این حملات، هکرها تلاش می کنند تا با استفاده از آزمون و خطا و تست ترکیبات مختلف از حروف، اعداد و نمادها، رمز عبور یا کلیدهای رمزنگاری را پیدا کنند.

- ابزارها: Hydra، John the Ripper، و Aircrack-ng.

6. حملات انکار سرویس (Denial of Service Attacks)

این حملات با ارسال حجم زیادی از درخواست ها به یک سرور یا شبکه، باعث مشغول شدن منابع و عدم دسترسی کاربران واقعی به خدمات می شوند.

- انواع: حملات انکار سرویس توزیع شده (DDoS)، حملات SYN Flood، و حملات Ping of Death.

7. حملات تزریق SQL (SQL Injection)

در این حملات، هکرها کدهای مخرب SQL را به فرم ها یا URL های ورودی وب سایت ها تزریق می کنند تا به دیتابیس دسترسی پیدا کنند یا اطلاعات را تغییر دهند.

- ابزارها: SQLMap، Havij، و SQLNinja.

8. حملات کراس سایت اسکریپتینگ (Cross-Site Scripting - XSS)

در این حملات، هکرها کدهای مخرب جاوا اسکریپت را به صفحات وب تزریق می کنند تا اطلاعات کاربران را سرقت کنند یا اعمال غیرمجاز انجام دهند. منبع

- انواع: XSS ذخیره شده (Stored XSS)، XSS انعکاسی (Reflected XSS)، و XSS مبتنی بر DOM (DOM-based XSS).

مشخصات

تاریخ انتشار: 08:46 - 1403/5/24 | 2024.08.14